Кракен onoin

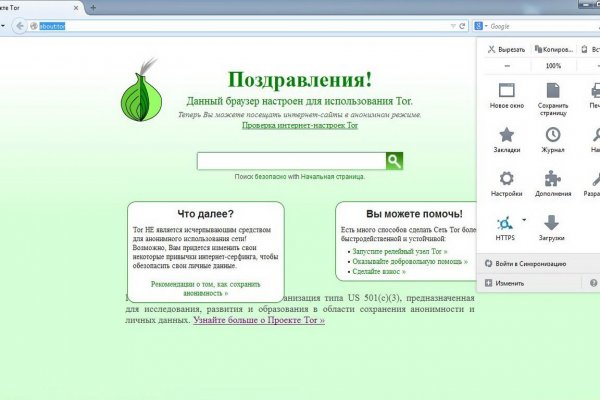

Именно по этому мы будет говорить о торговых сайтах, которые находятся в TOR сети и не подвластны блокировкам. Пока не забыл сразу расскажу один подозрительный для маркетплейс меня факт про ramp marketplace. Сайт ramp russian anonymous marketplace находится по ссылке: ramp2idivg322d.onion. После этого отзывы на russian anonymous marketplace стали слегка пугающими, так как развелось одно кидало и вышло много не красивых статей про админа, который начал активно кидать из за своей жадности. Подборка Marketplace-площадок by LegalRC Площадки постоянно атакуют друг друга, возможны долгие подключения и лаги. Загрузка. По слухам основной партнер и поставщик, а так же основная часть магазинов переехала на торговую биржу. Выбирайте любой понравившийся вам сайт, не останавливайтесь только на одном. Как попасть на russian anonymous marketplace? Просто покидали народ в очередной раз, кстати такая тенденция длилась больше 3 лет. Как известно наши жизнь требует адреналина и новых ощущений, кракен но как их получить, если многие вещи для получения таких ощущений запрещены. Есть закрытые площадки типа russian anonymous marketplace, но на данный момент ramp russian anonymous marketplace уже более 3 месяцев не доступна из за ддос атак. Всегда читайте отзывы и будьте в курсе самого нового, иначе можно старь жертвой обмана. Подборка Обменников BetaChange (Telegram) Перейти. Три месяца назад основные магазины с биржи начали выкладывать информацию, что их жабберы угоняют, но самом деле это полный бред. Ну и понятное дело, если ты зарабатывал 100 рублей в месяц, а потом твоя зарплата стала 5 где рублей, а запросы остались прежние, ты начинаешь шевелить. Кратко и по делу в Telegram. Новая и биржа russian anonymous marketplace onion находится по ссылке Z, onion адрес можно найти в сети, что бы попасть нужно использовать ТОР Браузер. Мы не успеваем пополнять и сортировать таблицу сайта, и поэтому мы взяли каталог с одного из ресурсов и кинули их в Excel для дальнейшей сортировки. Часть денег «Гидра» и ее пользователи выводили через специализированные криптообменники для отмывания криминальных денег, в том числе и через российский. Отключив серверы маркета, немецкие силовики также изъяли и крупную сумму в криптовалюте. Ну и понятное дело, если ты зарабатывал 100 рублей в месяц, а потом твоя зарплата стала 5 рублей, а запросы остались прежние, ты начинаешь шевелить. Мета Содержание content-type text/html;charsetUTF-8 generator 22 charset UTF-8 Похожие сайты Эти веб-сайты относятся к одной или нескольким категориям, близким по тематике. Способ 1: Через TOR браузер Наиболее безопасный и эффективный способ для доступа к луковым сетям. Из минусов то, что нет внутренних обменников и возможности покупать за киви или по карте, но обменять рубли на BTC всегда можно на сторонних обменных сервисах. Onion - Torxmpp локальный onion jabber. Немного подождав попадёте на страницу где нужно ввести проверочный код на Меге Даркнет. Silk Road (http silkroadvb5piz3r.onion) - ещё одна крупная анонимная торговая площадка (ENG). Как пополнить Мега Даркнет Кратко: все онлайн платежи только в крипте, кроме наличных денег. Этот сайт упоминается в деловой социальной сети LinkedIn 0 раз. Telefon oder E-Mail Passwort Забирай! Кардинг / Хаккинг.

Кракен onoin - Кракен точка

Что такое Brute force и как делать проверку на эту уязвимость с помощью программы omg+Burp SuiteBrute force — это метод грубой силы, подбор [пароля] методом грубой силы атака, заключающаяся в поиске пароля из множества всех его возможных значений путём их полного перебора. Способ подбора паролей к компьютерной системе, в котором для получения хэшированных паролей используются автоматически генерируемые последовательности символов, т. е. перебираются их всевозможные комбинации до тех пор, пока пароль не будет подобран. При этом обычно учитывается наименьшая и наибольшая возможная длина пароля. omg — Утилита для подбора аутентификационных данных методом грубой силы (brute force). Burp Suite — это интегрированная платформа для выполнения тестов по безопасности веб-приложений. Её различные инструменты эффективно работают вместе для поддержки всего процесса тестирования, от составления карты сайта и анализа поверхности атаки приложения до поиска и эксплуатации уязвимостей безопасности. Команды для работы с приложением: R — Восстановить предыдущую прерванную/оборванную сессиюs — ПОРТl — ЛОГИН (Единичный)L — ЛОГИН (Список)p — ПАРОЛЬ (Единичный)P — ПАРОЛЬ (Список)x — Генерация паролей для брутфорса, наберите “-x -h” для помощиo — ФАЙЛf — Выйти, когда пара логин/пароль подобранаt — ЗАДАЧИw — ВРЕМЯF — Элемент, который укажет на не успешную авторизациюH — Куки:F- в него вписать вывод при не валидных данных пользователя:H- кука 7. Жмем запуск и ждем результатов Хорошо бы конечно, было бы если нас система заблочит как бота пытающегося взломать, но для этого есть мы, чтоб проверить на сколько наш проект защищен от таких штук. Как защитится:1. Добавить капчу2. Добавить двухэтапную аутентификацию3. Ввести лимиты на поступление запросов с одного IP И помните все показанное выше, сделано в целях обучения!!!Можно применять только на своих проектах, после разрешения.omg- вызов утилиты-l либо -L логин либо их список-p либо -P пароль либо их список-f если хотите чтоб подбор закончился при первом нужном совпадении-V показать в реалтайме как происходит подбор, какой логин к какому паролю из предоставленных списковчерез какой протокол и какую тип запроса проходит при авторизации в данном случаи протокол http и запрос post-formсаб домен, в данном случаи /index/sub/ локаторы6. Открываем консольку и начинаем лепить запросик. Последовательность операторов может быть любой. Но я расскажу какая у меня последовательность в этом запросе:5. Возвращаемся в Burp Suite и видим все нужные данные для формирования скрипта. Нам нужны такие типы данных с этого запроса:- Какой тип запроса Post/Get- Cookie пользователя- Локаторы полей ввода и кнопки войтиВ данном примере у нас она такая. Можно взять даже часть с этого уведомления, 1 слово допустим.Во вкладку Proxy->Intercept->Raw получим все данные переданные при попытке авторизации через браузер4. Идем в браузер и делаем какую-то авторизацию, которая будет не валидна, так как нам надо не только взять данные, которые передаются отправке запроса, но и нам нужно какою-то увидеть уведомляху, что авторизация не прошла, для того чтоб под нее подвязать нашу утилиту omg, чтоб она могла понимать авторизация прошла успешно или нет.Во вкладке Proxy->Oprions настраиваем прокси на приложуху и на браузер в котором открыли сайт, чтоб перехватить запрос, который пойдет, при попытке ввойти.И так, с инструментами ознакомились. Теперь давайте приступим к настройке всего флоу, чтоб можно было подобрать нужные нам данные. 1. Для начала подготовим пул данных логинов(мыл) и паролей 2. Откроем наш веб сайт, который мы проверяем в каком либо браузере 3. Включаем Burp Suite Во вкладке Proxy->Intercept включаем кнопку Intercept is on

Managing and Monitoring Landscapes Protecting and improving land health requires comprehensive landscape management strategies. Land managers have embraced a landscape-scale philosophy and have developed new methods to inform decision making such as satellite imagery to assess current conditions and detect changes, and predictive models to forecast change. The Landscape Toolbox is a coordinated system of tools and methods for implementing land health monitoring and integrating monitoring data into management decision-making.The goal of the Landscape Toolbox is to provide the tools, resources, and training to land health monitoring methods and technologies for answering land management questions at different scales.Nelson Stauffer Uncategorized 0The core methods described in the Monitoring Manual for Grassland, Shrubland, and Savanna Ecosystems are intended for multiple use. Each method collects data that can be used to calculate multiple indicators and those indicators have broad applicability. Two of the vegetative methods, canopy gap and vegetation height, have direct application…Continue readingNelson Stauffer Uncategorized 0Quality Assurance (QA) and Quality Control (QC) are both critical to data quality in ecological research and both are often misunderstood or underutilized. QA is a set of proactive processes and procedures which prevent errors from entering a data set, e.g., training, written data collection protocols, standardized data entry formats,…Continue readingNelson Stauffer Uncategorized 0In order to meet its monitoring and information needs, the Bureau of Land Management is making use of its Assessment, Inventory, and Monitoring strategy (AIM). While taking advantage of the tools and approaches available on the Landscape Toolbox, there are additional implementation requirements concerning the particulars of sample design, data…Continue readingNelson Stauffer Methods Guide, Monitoring Manual, Training 0We’ve added two new videos demonstrating and explaining the Core Methods of Plant species inventory and Vegetation height to our collection. These are two methods that previously didn’t have reference videos, although the rules and procedures for both can be found in volume I of the Monitoring Manual for Grassland, Shrubland,…Continue readingSarah McCord Methods Guide, Monitoring Manual, Training 0Question: Are succulents counted as a woody species when measuring vegetation heights? Answer: Yes. Succulent plant species are considered to be woody in contrast to herbaceous because their function is more similar to woody vegetation than herbaceous vegetation in many applications of these data. From a wildlife viewpoint: Some succulents are…Continue readingNelson Stauffer Blog, News, Presentations 0The 68th annual Society for Range Management meeting held in the first week of February 2015 in Sacramento, California was a success for the Bureau of Land Management’s Assessment, Inventory, and Monitoring (AIM) strategy. Staff from the BLM’s National Operations Center and the USDA-ARS Jornada hosted a day-long symposium to…Continue readingJason Karl Blog, Sample Design sample design, sampling 0What is an Inference Space? Inference space can be defined in many ways, but can be generally described as the limits to how broadly a particular results applies (Lorenzen and Anderson 1993, Wills et al. in prep.). Inference space is analogous to the sampling universe or the population. All these…Continue readingNelson Stauffer Blog, Monitoring Tools & Databases, News 0A new version of the Database for Inventory, Monitoring, and Assessment has just been released! This latest iteration—as always—aims to improve stability and reliability for field data collection on a tablet and data report generation in the office. For more information about DIMA and how it fits into project designs,…Continue readingJason Karl Blog, News 0In compiling information for the redesign of the Landscape Toolbox website and the second edition of the Monitoring Manual, I kept referring back to a small set of seminal references. These are my “Go-To” books and papers for designing and implementing assessment, inventory, and monitoring programs and for measuring vegetation…Continue readingJason Karl Blog, News 0We’re excited to show off the new redesign of the Landscape Toolbox. We’re in the middle of not only refreshing the website, but also completely overhauling the content and how it’s organized in the Toolbox. This version of the Toolbox is draft at this point and is evolving rapidly. Take…Continue reading